قائمة التحقق من الامتثال في مركز الاتصالات

ابقَ متوافقاً مع قائمة التحقق من الامتثال في مركز الاتصالات. تعرف على أمان الشبكة وحماية البيانات و PCI DSS والمزيد!...

قائمة تحقق شاملة من أمان مركز الاتصالات لمساعدتك على حماية بيانات العملاء ومنع الانتهاكات والامتثال لمعايير الأمان.

هل أنت واثق من أن مركز الاتصالات الخاص بك آمن؟ إذا لم تكن متأكداً، فراجع قائمة التحقق من أمان مركز الاتصالات هذه.

سنناقش أهم تدابير الأمان التي تحتاج إلى اتخاذها لحماية عملك. سنغطي كل شيء من حماية كلمات المرور إلى تشفير البيانات. باتباع نصائحنا، يمكنك أن تطمئن إلى أن مركز الاتصالات الخاص بك سيكون آمناً من المتسللين والتهديدات الخارجية الأخرى.

مركز الاتصالات هو جزء حاسم من أي عمل تجاري. إنه الشريان الحياتي الذي يربطك بعملائك وموكليك. وكأي أصل مهم آخر، يحتاج إلى الحماية.

لهذا السبب قمنا بتجميع قائمة التحقق من أمان مركز الاتصالات هذه. ستساعدك على تحديد أي نقاط ضعف في أمان مركز الاتصالات الخاص بك، بالإضافة إلى تقديم نصائح حول كيفية إصلاحها.

تدابير التحكم في الوصول القوية ضرورية لأي مركز اتصالات. تساعدك على منع الوصول غير المصرح إلى نظامك وبياناتك. المصادقة متعددة العوامل والدخول الموحد والتحكم في الوصول بناءً على الأدوار هي جميعها خيارات رائعة يجب مراعاتها.

تضيف المصادقة متعددة العوامل طبقة إضافية من الأمان. وهذا يجعل من الصعب على المتسللين الوصول إلى نظامك.

يتطلب نظام المصادقة متعددة العوامل من المستخدمين تقديم أكثر من قطعة واحدة من الأدلة لتأكيد هويتهم. يسمح الدخول الموحد للمستخدمين بتسجيل الدخول باستخدام مجموعة واحدة من بيانات الاعتماد بدلاً من مجموعات متعددة. يقيد التحكم في الوصول بناءً على الأدوار المستخدمين إلى المناطق والبيانات التي يحتاجون إلى الوصول إليها فقط.

ممثلو خدمة العملاء لديهم وصول إلى بيانات العملاء الحساسة. لهذا السبب من المهم تحديد مستويات الوصول إلى امتيازاتهم.

يساعدك على منع الوصول غير المصرح إلى بيانات العملاء الحساسة ومنع تسريبها خارج الشركة.

قيّد الوصول إلى مناطق معينة من مركز الاتصالات. حدد مقدار الوقت الذي يمكن للـ وكيل قضاؤه في كل منطقة. راقب نشاط الوكيل وحدد أي سلوك مريب.

الإصرار على تغيير كلمات المرور بانتظام هو تدبير أمان أساسي.

يساعد تغيير كلمات المرور بانتظام على منع الوصول غير المصرح إلى نظامك. كما يساعد على حماية بياناتك في حالة تسرب كلمة المرور أو سرقتها.

يمكنك استخدام أداة إدارة كلمات المرور التي ستنشئ وتخزن كلمات المرور لك. يمكنك أيضاً إعداد جدول تدوير كلمات المرور الخاص بك. على سبيل المثال، يمكنك طلب من المستخدمين تغيير كلمات المرور الخاصة بهم كل 30 يوماً. يجب عليهم أيضاً تغيير كلمات المرور الافتراضية على الفور.

كم مرة يجب تغيير كلمات المرور؟ يوصي معظم الخبراء بتغييرها كل 3 إلى 6 أشهر. ومع ذلك، إذا كان لديك الكثير من المعلومات الحساسة، فقد تحتاج إلى تغيير كلمة المرور الخاصة بك بشكل متكرر أكثر.

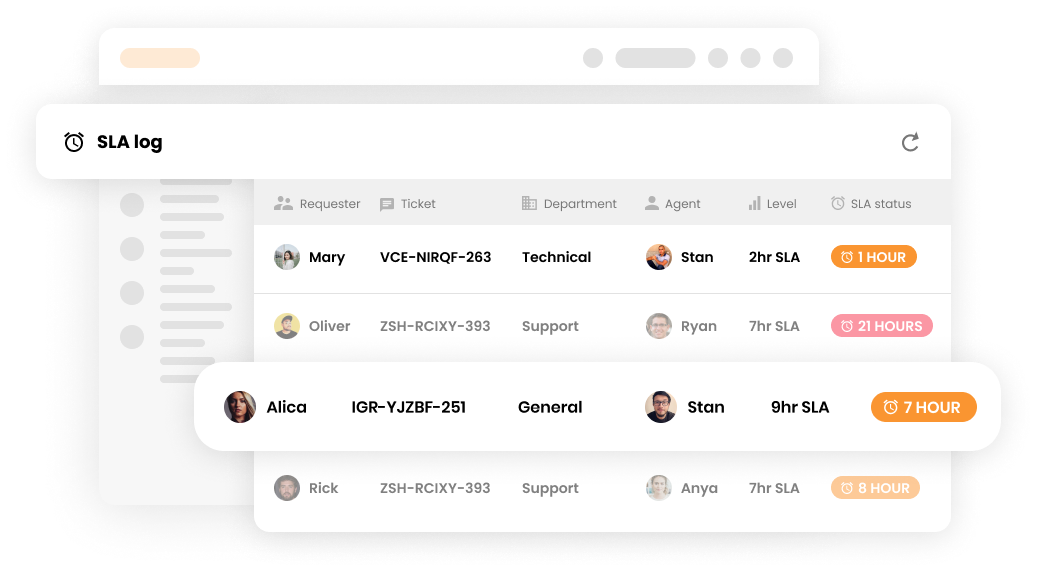

في حالة حدوث خرق أمني، لن تريد أن تكون بدون وصول إلى السجلات أو عناوين IP .

يساعدك الوصول إلى سجل السجلات وعناوين IP على تتبع مصدر المشكلة ومنع حدوثها مرة أخرى.

استخدم خدمة قائمة على السحابة آمنة تخزن السجلات وعناوين IP. سيمكنك هذا من الوصول إليها من أي مكان والاحتفاظ بها مخزنة بشكل صحيح. يمكنك أيضاً استخدام حل محلي، لكنها عادة ما تكون أكثر تكلفة.

إحدى الطرق الأكثر شيوعاً لدخول البرامج الضارة إلى الكمبيوتر هي من خلال البرامج التي يتم تثبيتها دون معرفة المستخدم.

يسمح لك بمنع الوصول غير المصرح إلى نظامك وبياناتك، ويحمي شركتك من المسؤولية إذا تم تثبيت برنامج يحتوي على برامج ضارة.

كمدير مركز اتصالات، يجب عليك وضع قواعد صارمة لتثبيت البرامج على أجهزة الكمبيوتر الخاصة بالشركة. يجب السماح للموظفين فقط بتثبيت البرامج الضرورية لواجبات وظائفهم. يجب حظر جميع البرامج الأخرى.

بالإضافة إلى ذلك، يجب تثبيت جميع البرامج بواسطة قسم تكنولوجيا المعلومات للتأكد من أن البرامج المصرح بها فقط يتم تثبيتها على أجهزة الكمبيوتر الخاصة بالشركة. استخدم أيضاً قائمة بيضاء للتطبيقات، مما يسمح لك بتحديد التطبيقات التي يمكن تثبيتها على نظامك، وقائمة سوداء، تحدد تلك التي يتم حظرها.

إحدى أفضل الطرق لمنع انتهاكات الأمان هي الحفاظ على تحديث جميع الأنظمة.

تساعد التحديثات المنتظمة على إغلاق أي ثغرات أمنية قد تكون موجودة. كما يساعد على حماية نظامك من تهديدات أمان جديدة قد تكون ظهرت منذ آخر تحديث.

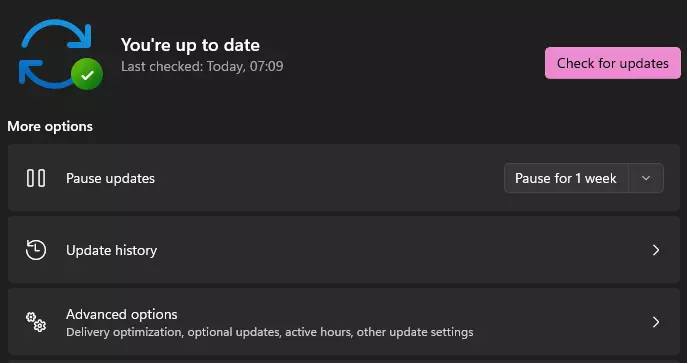

استخدم التحديثات التلقائية أو يمكنك تحديث نظامك يدويًا. في هذه الحالة، من الحيوي عدم نسيان القيام بذلك بشكل منتظم – انتبه جيداً لهذا.

مراجعة قواعد الشبكة الخاصة بك بانتظام هي جزء مهم من الحفاظ على أمان مركز الاتصالات الخاص بك.

يساعدك على تحديد أي مخاطر أمان محتملة واتخاذ خطوات للتخفيف منها.

أجرِ تدقيق أمان لشبكتك على أساس منتظم. يجب أن يشمل هذا مراجعة قواعد جدار الحماية الخاص بك وقوائم التحكم في الوصول والإعدادات الأمنية الأخرى.

يجب أن يتلقى جميع موظفي مركز الاتصالات تدريباً على سياسات الأمان والامتثال.

يساعد على ضمان أن جميع الموظفين على دراية بمخاطر الأمان ويعرفون كيفية حماية أنفسهم والشركة.

أنشئ برنامج تدريب يغطي جميع موضوعات الأمان والامتثال ذات الصلة. يجب أن يتضمن هذا معلومات حول كيفية تحديد وإبلاغ تهديدات الأمان، بالإضافة إلى ما يجب فعله في حالة حدوث خرق.

المكافآت هي طريقة رائعة لتشجيع الموظفين على التعرف على الأمان والامتثال.

يساعد على إبقاء الموظفين منخرطين ومتحفزين للتعرف على أفضل الممارسات الأمنية.

يوفر LiveAgent ميزات مكافآت يمكن استخدامها لتشجيع الموظفين على التعرف على الأمان. يتضمن هذا الشارات والقوائم الترتيبية والمكافآت لإكمال وحدات التدريب.

قاعدة المعرفة هي مورد قيم لموظفي مركز الاتصالات. يجب الحفاظ عليها آمنة لمنع الوصول غير المصرح.

يساعد على حماية المعلومات الحساسة ويضمن أن الموظفين المصرح لهم فقط لديهم إمكانية الوصول إليها.

استخدم التحكم في الوصول لتقييد من يمكنه عرض وتحرير قاعدة المعرفة. راجع المحتوى بانتظام للتأكد من أنه محدث ودقيق.

إذا كان مركز الاتصالات الخاص بك يتعامل مع معاملات بطاقات الائتمان، فيجب عليك التأكد من حماية بيانات حاملي البطاقات.

يساعد على منع الاحتيال ويحمي المعلومات المالية لعملائك.

الامتثال لمتطلبات PCI DSS (معيار أمان بيانات صناعة بطاقات الدفع). يتضمن هذا تشفير بيانات حاملي البطاقات واستخدام أنظمة معالجة الدفع الآمنة والاختبار المنتظم لتدابير الأمان الخاصة بك.

الحفاظ على برنامج مركز الاتصالات الخاص بك محدثاً مع أحدث تدابير الأمان أمر حيوي.

يجب أن يكون برنامج مركز الاتصالات متوافقاً مع أحدث تدابير الأمان لحماية بيانات مركز الاتصالات الخاص بك.

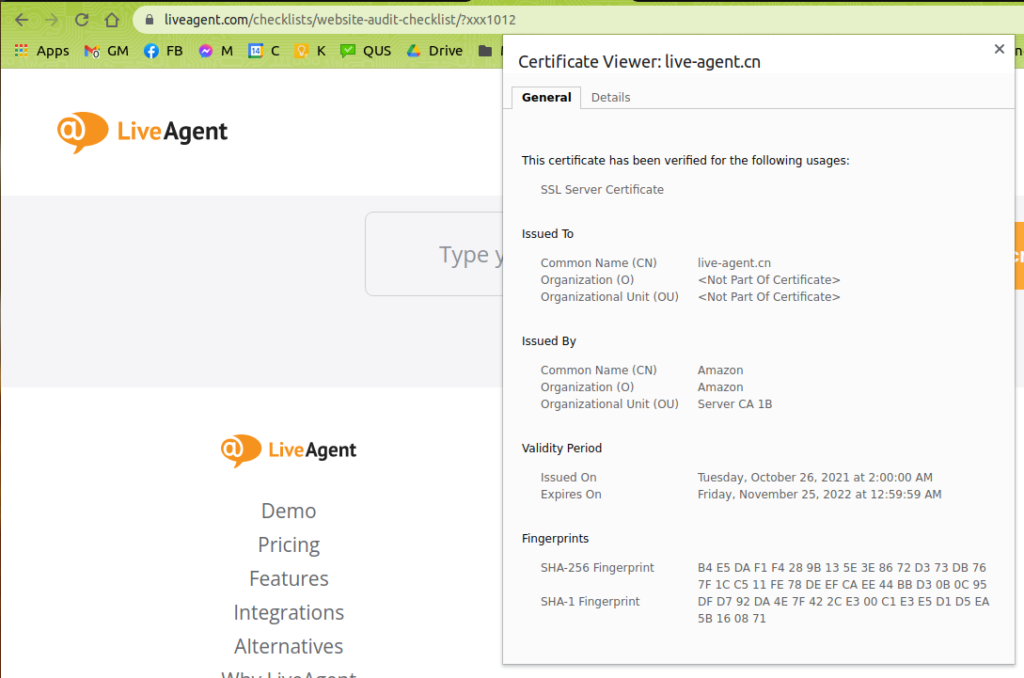

عند اختيار برنامج مركز الاتصالات ، تحقق مع مزود خدمة البرنامج إذا كان لديهم أي شهادة امتثال. يجب أن تكون أمان البيانات أولوية قصوى للشركة.

اسأل خبراء الصناعة إذا كانوا يوصون بهذا البرنامج لـ مراكز الاتصالات واقرأ المراجعات عبر الإنترنت لترى ما إذا كان لدى متخصصي مراكز الاتصالات الآخرين تجارب جيدة معها. بدلاً من ذلك، يمكنك دائماً الاتصال باستشاري أمان مركز اتصالات للحصول على رأيهم حول أفضل طريقة للتحقق من الامتثال.

ستساعدك التنبيهات في الوقت الفعلي على اكتشاف والتحقيق في النشاط المريب بسرعة ومنع تسرب البيانات.

من خلال تلقي تنبيه فوري حول أي وصول غير مصرح، يمكنك اتخاذ خطوات لمنع حدوث خرق.

تحقق مع مزود برنامج مركز الاتصالات لترى ما إذا كانوا يقدمون أي ميزات أمان تتضمن إشعارات حول الوصول غير المصرح. يمكنك أيضاً إعداد نظام إشعارات منفصل باستخدام أداة مثل IFTTT لهذا الغرض، أو يمكن لفريق تكنولوجيا المعلومات الخاص بك إعداد تنبيهات لإخطارك بأي وصول غير مصرح.

الخطأ البشري هو أحد الأسباب الرئيسية لانتهاكات البيانات. من خلال أتمتة أكبر عدد ممكن من عمليات مركز الاتصالات الخاص بك، يمكنك المساعدة في القضاء على مخاطر الأمان المحتملة.

من خلال أتمتة مهام مركز الاتصالات ، تزيد من احتمالية إكمالها بشكل صحيح وآمن. كما يساعد على تحرير وقت الموظفين حتى يتمكنوا من التركيز على المهام الأخرى لتحسين كفاءة مركز الاتصالات الخاص بك.

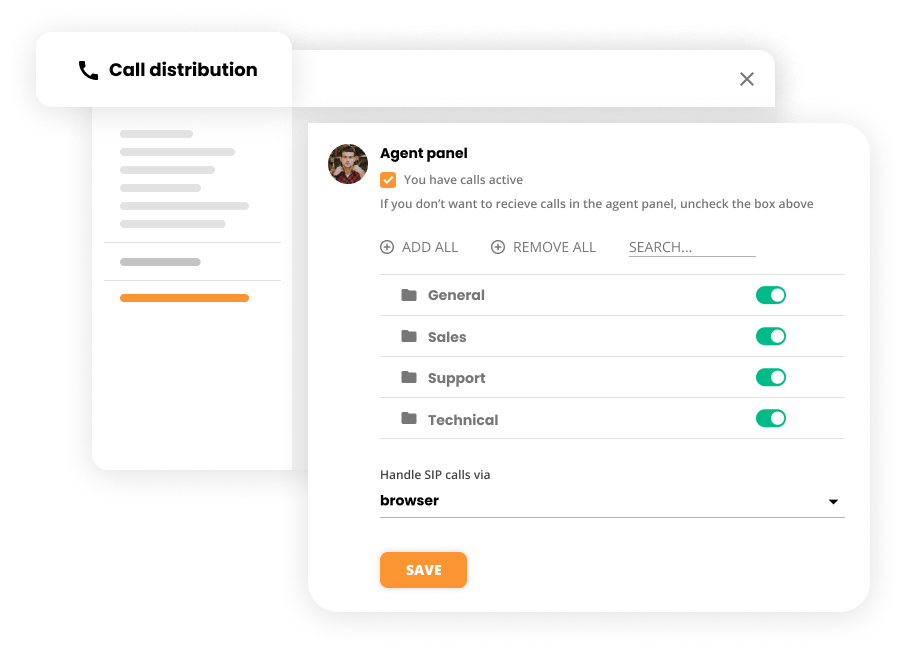

حدد المهام التي يحتاج وكلاء مركز الاتصالات الخاص بك إلى قضاء معظم الوقت عليها وما إذا كان يمكن أتمتتها. بعض المهام، مثل خدمة العملاء أو المبيعات، لا يمكن أتمتتها بالكامل. ومع ذلك، يمكنك استخدام الأتمتة لأجزاء من العملية، مثل المتابعات أو جدولة المواعيد.

على سبيل المثال، في LiveAgent، يمكنك أتمتة توجيه المكالمات حسب الأولوية أو الاستفادة من الرد الآلي . بالإضافة إلى ذلك، يمكنك إعداد قواعد الأتمتة في مركز المساعدة لنقل التذاكر إلى أقسام محددة وإضافة علامات وتحديد التذاكر كرسائل غير مرغوب فيها أو حلها.

هناك العديد من أطر العمل الأمنية المقبولة مثل ISO 27001 و NIST 800-53 و COBIT.

يسمح لك باتباع مجموعة من إرشادات الأمان التي تم اختبارها بالفعل. كما يسهل على الشركات الأخرى فهم موقفك الأمني وعلى المدققين تقييم امتثالك.

الخطوة الأولى هي تحديد أي إطار عمل هو الأكثر صلة بعملك. بمجرد القيام بذلك، يمكنك البدء في تعيين التحكم الأمني الصارم المطلوب من قبل إطار العمل وتطبيقه في مركز الاتصالات الخاص بك.

إذا كان مركز الاتصالات الخاص بك يوفر خدمات دولية، فيجب أن تكون على دراية بمعايير البيانات والخصوصية المختلفة الموجودة في كل دولة، على سبيل المثال GDPR .

تختلف معايير البيانات والخصوصية من دولة إلى أخرى، لذا من المهم التأكد من امتثالك للمعايير في الأماكن التي تعمل فيها لتجنب أي عقوبات.

أفضل طريقة للقيام بذلك هي استشارة محام أو متخصص في الامتثال على دراية بمعايير الدول التي تعمل فيها. لا يجب أن تعتمد على نصائح عامة من الإنترنت، حيث يمكن أن تتغير المعايير والمعلومات التي تجدها قد لا تكون محدثة.

التشفير من طرف إلى طرف هو تدبير أمان يقوم بـ تشفير البيانات في المصدر (المرسل) وفك تشفيرها فقط في الوجهة (المستقبل).

يضمن هذا أن المرسل والمستقبل فقط يمكنهما الوصول إلى البيانات، ويمنع الأطراف الوسيطة من فك تشفيرها أو قراءتها.

ستحتاج إلى اختيار حل تشفير من طرف إلى طرف متوافق مع برنامج مركز الاتصالات الخاص بك. بمجرد اختيار واحد، يمكنك البدء في تشفير المكالمات التي تتم من خلال مركز الاتصالات الخاص بك.

يبحث المتسللون باستمرار عن طرق جديدة لاستغلال ثغرات الأمان في الأنظمة، ومراكز الاتصالات ليست استثناء. في الواقع، قد تكون أكثر عرضة للخطر من الشركات الأخرى بسبب طبيعة عملها.

أحد أكبر التهديدات لأمان مركز الاتصالات هو تسرب البيانات. يمكن أن يحدث هذا بعدة طرق، مثل قيام الموظف بإرسال معلومات حساسة عن طريق البريد الإلكتروني إلى الشخص الخاطئ، أو حصول المتسللين على وصول فعلي إلى الأنظمة وسرقة البيانات. إذاً، كيف يمكنك حماية الشركة؟

علّم الموظفين على أهمية الأمان والتعامل الصحيح مع المعلومات الحساسة. طبّق سياسات وإجراءات صارمة للتعامل مع البيانات الحساسة. استخدم تشفير البيانات لحماية المعلومات، سواء أثناء النقل أو في حالة السكون. راقب الأنظمة بانتظام للبحث عن علامات الوصول غير المصرح.

تهديد كبير آخر لأمان مركز الاتصالات هو الشبكات غير المقسمة، مما يعني أن الشبكة المستخدمة من قبل مركز الاتصالات لا تكون معزولة عن بقية شبكة الشركة. قد تكون هذه مشكلة لأن خرق الأمان في جزء آخر من الشبكة قد يؤثر أيضاً على مركز الاتصالات.

لهذا السبب، من المهم فصل مركز الاتصالات عن بقية شبكة الشركة بواسطة جدران الحماية أو الشبكات الخاصة الافتراضية (VPNs).

من المهم أيضاً وجود سياسات وإجراءات أمان في مكانها تقيد الوصول إلى شبكة مركز الاتصالات. يجب أن يكون لدى الموظفين المصرح لهم فقط إمكانية الوصول، وينبغي أن يكونوا قادرين على القيام بذلك فقط من المواقع المعتمدة.

التصيد الاحتيالي هو نوع من الهجمات الإلكترونية التي تتضمن إرسال المتسللين رسائل بريد إلكترونية أو رسائل احتيالية في محاولة لخداع الأشخاص لإعطائهم معلومات حساسة. قد تكون هذه مشكلة لمراكز الاتصالات لأن الموظفين قد يتم خداعهم لإعطاء المتسللين وصول إلى النظام.

للمساعدة في الحماية من هجمات التصيد الاحتيالي، من المهم تعليم الموظفين كيفية اكتشافها. من الجيد أيضاً تطبيق تدابير أمان مثل المصادقة الثنائية، مما يجعل من الصعب على المتسللين الوصول إلى الأنظمة.

أصبحت مخططات الهندسة الاجتماعية متطورة بشكل متزايد، وموظفو مركز الاتصالات غالباً ما يكونون خط الدفاع الأول ضد مثل هذه الهجمات. يستغل المتسللون مخططات الهندسة الاجتماعية لخداع الموظفين لإفشاء معلومات حساسة أو إعطائهم وصول إلى النظام.

التعليم هو أفضل طريقة للحماية من هجمات الهندسة الاجتماعية. يجب أن يكون الموظفون على دراية بالعلامات الحمراء مثل الطلبات غير المتوقعة للمعلومات أو المكالمات من أرقام غير مألوفة.

برامج الفدية والبرامج الضارة هي نوعان من البرامج الضارة التي قد تُستخدم للهجوم على مراكز الاتصالات. يمكن استخدام برامج الفدية لتشفير البيانات الحساسة والمطالبة بفدية مقابل مفتاح فك التشفير، بينما يمكن استخدام البرامج الضارة لتعطيل الأنظمة أو سرقة البيانات.

يمكن لتطبيق تدابير أمان مثل التشفير والنسخ الاحتياطية المنتظمة أن يساعد في منع هذه الأنواع من الهجمات. من الجيد أيضاً وجود سياسة أمان في مكانها تتطلب من الموظفين الإبلاغ عن أي رسائل بريد إلكترونية أو رسائل مريبة.

بينما يعتبر VoIP بشكل عام أكثر أماناً من خطوط الهاتف التقليدية، إلا أن هناك بعض المخاطر المرتبطة به. على سبيل المثال، إذا لم يتم تكوين نظام VoIP الخاص بك بشكل صحيح، فقد يكون من الممكن للمتسللين التنصت على مكالماتك. ومع ذلك، إذا كنت تستخدم تشفير المكالمات وبرنامج مركز اتصالات آمن متوافق مع جميع اللوائح ومعايير الأمان، فلا داعي للقلق.

التشفير هو عملية يتم من خلالها تحويل البيانات القابلة للقراءة إلى صيغة غير قابلة للقراءة. وهذا يضمن أن الأفراد المصرح لهم فقط يمكنهم الوصول إلى المعلومات. غالباً ما يتم استخدام التشفير بالاقتران مع تدابير أمان أخرى، مثل كلمات المرور أو المقاييس البيومترية، لتأمين البيانات بشكل أكبر. لذا طالما تم الحفاظ على مفاتيح التشفير بأمان، يمكن أن تكون هذه طريقة فعالة جداً لتأمين البيانات.

IVR هو نوع من أنظمة الاتصالات الآلية التي تسمح للعملاء بالتفاعل مع الشركة عبر الهاتف من خلال إدخال ردودهم على أسئلة مسجلة مسبقاً. تعتبر أنظمة IVR آمنة بشكل عام، حيث أنها لا تتطلب أي تفاعل بشري وعادة ما يتم تسجيل جميع المكالمات.

إنه يحمي معلومات عملائك من الوصول إليها من قبل أفراد غير مصرح لهم. بالإضافة إلى ذلك، يمكن أن يساعد في منع الاحتيال وأنواع أخرى من الجرائم الإلكترونية. يمكن لتحسين أمان مركز الاتصالات الخاص بك أيضاً أن يساعد في زيادة رضا العملاء وبناء الثقة في علامتك التجارية.

يجب عليهم استخدام اتصال إنترنت آمن (بدون شبكات عامة) لحماية الوصول البعيد، وإنشاء وإدارة كلمات مرور قوية، والوصول إلى حسابات العمل فقط من الأجهزة الموثوقة، والتأكد من تسجيل الخروج من حساباتهم بالكامل عند الانتهاء من العمل. باتباع هذه التدابير الأمنية البسيطة، يمكن لوكلاء مركز الاتصالات الذين يعملون من المنزل المساعدة في حماية بيانات ومعلومات عملهم.

ابقَ متوافقاً مع قائمة التحقق من الامتثال في مركز الاتصالات. تعرف على أمان الشبكة وحماية البيانات و PCI DSS والمزيد!...

حسّن جودة الاتصال باستخدام قائمة التحقق من ضمان الجودة الخاصة بنا! حسّن خدمة العملاء وزيادة الكفاءة وضمان تجارب عالية الجودة لكل اتصال....

قم بتبسيط إعداد مركز الاتصال الخاص بك باستخدام قائمة التحقق النهائية! تعرف على الأهداف والأدوات والتدريب والنصائح للنجاح. ابدأ الآن!...